Virustotal

위 사진은 바이러스토탈 홈페이지를 처음 들어갔을 때 보여지는 모습입니다.

Virustotal 의 기능

- 악성 코드 검사 웹페이지 기능

- 약 70 여 개의 악성 코드 검사 엔진으로 의심스러운 File, URL, Domain, IP 를 무료로 분석 해주는 웹페이지

- 상당히 광범위한 악성 코드 및 파일 서명 DB 를 보유하고 있기에, 파일 해시값을 통해 이전 악성 코드 검사 기록을 확인 할 수도 있다.

Virustotal 의 사용 방법

- Virustotal 의 경우 사용법이 상당히 직관적으로 잘 표현이 되어 있기에 쉽게 사용이 가능합니다.

File TAB

먼저 처음 설명 드릴 것은 File TAB 입니다.

1. 파일을 직접 업로드해 검사할 수 있는 기능으로 Choose File 을 클릭해 파일을 업로드 할 수 있습니다.

1. Choose File 을 통해 File 을 업로드 한 후 나오는 웹페이지 입니다.

2. 좌측 상단 0/71 은 71개의 엔진으로 검사를 해 0개의 엔진이 해당 파일을 악성 코드로 탐지했다고 표현을 하는 것 입니다.

3. 아래쪽에 여러 엔진들 이름과 ' Undetected ' 라고 적힌 것은 해당 엔진이 정상 파일로 인식했다고 보시면 될 것 같습니다.

1. 위 사진의 경우 악성 코드로 진단된 경우의 사진입니다.

2. 좌측 상단 63/71 의 경우 71개의 엔진 중 63 개의 엔진이 해당 파일을 악성 코드로 탐지했다.

3. 악성 코드로 진단된 경우 해당 엔진이 검사한 진단명도 확인이 됩니다.

4. AhnLab-V3 의 경우 Trojan/Win32 ----- , Alibaba 의 경우 Worm:Win32--- 같이 진단명이 확인이 됩니다.

ex) Trojan/Win32 : 이경우 트로이목마 및 윈도우 환경에서 동작하는 것으로 보인다. 정도로 해석이 됩니다.

5. ' DETAIL ' 탭에 들어 갈 경우 해당 조금더 자세한 파일에 대한 내용을 확인할 수 있습니다.

1. 위 사진은 'DETAIL' 탭을 들어왔을 때 모습입니다.

2. 다양한 해시 함수들로 해당 파일의 해시값을 확인 할 수 있습니다.

3. 아래쪽 History 메뉴에는 파일이 생성된 날짜, 처음 업로드 된 날짜, 마지막 업로드 된 날짜 등 확인이 가능합니다.

4. Names 메뉴에서 해당 파일의 이름이 어떤식으로 변경되어 왔는지도 확인이 되는 것으로 파악됩니다.

URL TAB

1. 다음 URL 탭에서의 검사입니다.

2. URL 탭에 들어온 후 아래 텍스트 박스에 특정 URL 을 입력해 해당 URL 이 악성인지 아닌지 파악 할 수 있습니다.

3. 만약 특정 사이트에서 파일을 다운로드 해야 할 경우 먼저 URL 검사를 통해 확인이 가능합니다.

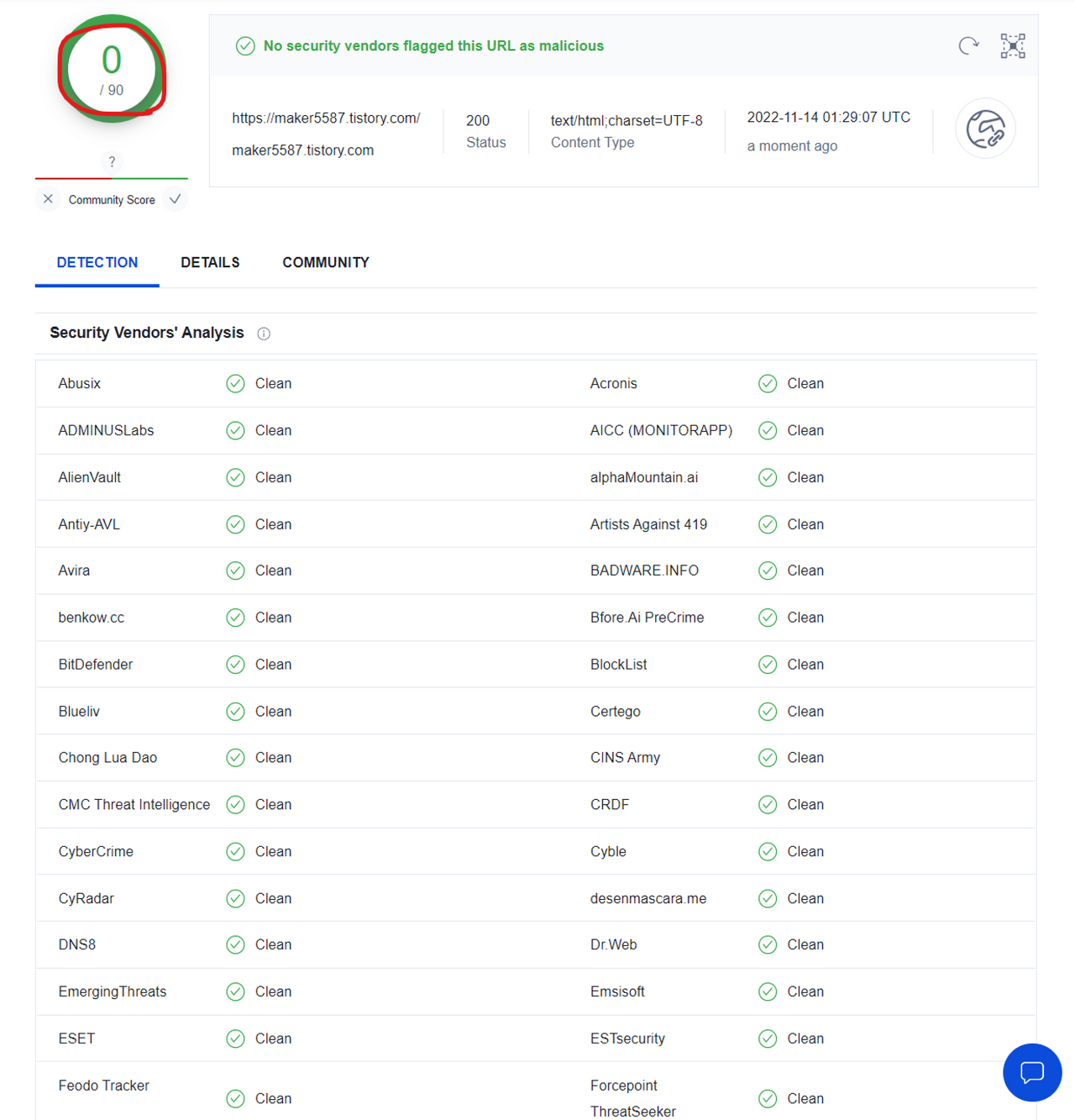

1. 위 사진의 경우 제 T-Story 블로그를 검색한 결과의 사진입니다.

2. File TAB 에서 본 것과 유사하다고 보시면 될 것 같습니다.

SEARCH TAB

1. 마지막으로 SEARCH 탭입니다.

2. 해당 탭은 바로 전에 URL TAB 의 연장선이라고 생각하면 될 것 같습니다.

3. URL , IP, Domain, file hash 를 통해 분석이 가능한 탭 입니다.

4. 이전에 말씀드린 것과 같이 바이러스 토탈의 경우 방대한 DB 를 가지고 있어 이전에 검사한 파일의 경우 해시값을 입력해서 이전의 검사 기록을 확인 할 수도 있습니다.

Virustotal 의 주의 사항

1. 압축하여 파일을 업로드 할 경우 가장 범용성있는 ZIP 확장자 파일을 권장합니다.

하지만 특정한 경우를 제외하고는 압축을 하지 않고, 단일 파일로 검사를 하는 것이 가장 좋습니다.

2. 압축을 할 경우 하나의 파일만을 압축해서 검사해야 합니다.

3. 한번 검사를 진행한 경우에도, 시간이 오래 지났다면 주기적으로 재검사를 해야합니다.

4. 바이러스 토탈의 검사 결과를 맹신하지 말아야 합니다.

5. 바이러스 토탈에 업로드된 파일은 커뮤니티에 공개가 되기 때문에 기밀 또는 민감한 정보는 절대 올리시면 안됩니다.

Virustotal 을 통한 분석 방법

- 악성 코드 분석에는 총 3가지 방법이 있습니다.

- 기초 분석

- 정적 분석

- 동적 분석

- Virustotal 의 경우 기초 분석 영역에 사용됩니다.

- 악성 코드에 대한 기초적인 정보를 모으는 단계입니다.

- 해당 악성 코드의 특징적인 부분을 파악한 후 뒤에 정적 분석, 동적 분석에 방향성을 결정하는 역할을 한다고 보면 될 것 같습니다.

- 기본적인 참고용 자료라 생각하면 될 것 같습니다.

'보안 관제 관련 > 악성코드' 카테고리의 다른 글

| 악성 코드 샘플 사이트 (0) | 2022.12.03 |

|---|---|

| 악성 코드 동적 분석 ( 특징, 동적 분석 툴, 가상환경 ) (0) | 2022.11.27 |

| 악성 코드 정적 분석 ( 특징, 방법, 정적 분석 툴, 패킹, PE 구조) (0) | 2022.11.27 |

| 악성 코드의 유형 및 특징 사례 (0) | 2022.11.05 |

| 탐지 구분 ( 정탐, 오탐, 미탐 ) (0) | 2022.11.05 |