계정 관리

계정 관리자는 IAM 자격 증명(사용자, 그룹, 역할)에 권한 정책을 연결 할 수 있으며, 적절한 권한을 통해 서비스 관리가 이루어져야 한다.

사용자 계정 (IAM User) 관리

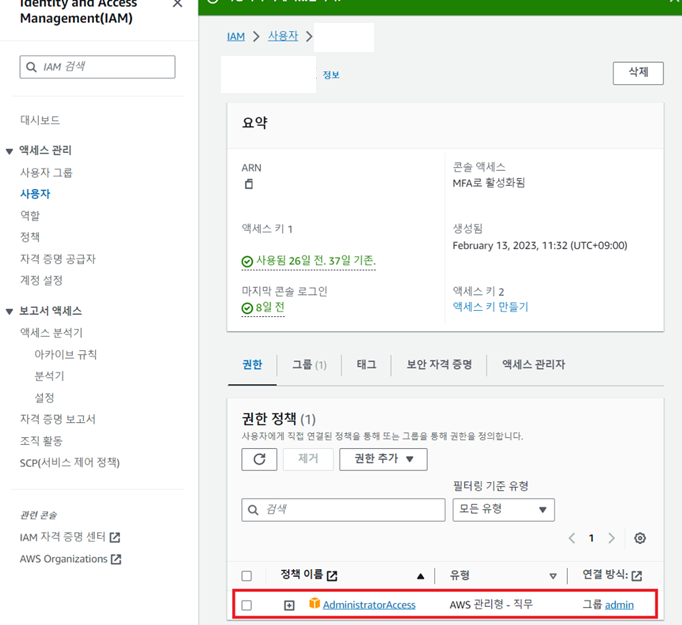

Full Access 권한 등 중요도가 높고 강력한 AWS 관리형 정책은 관련 담당자외 다른 IAM 계정에 권한 할당이 되지 않도록 주의해야 한다.

특히 위 사진과 같은 AdministratorAccess 권한은 다수의 IAM 계정에 설정되지 않도록 매우 주의해야 한다.

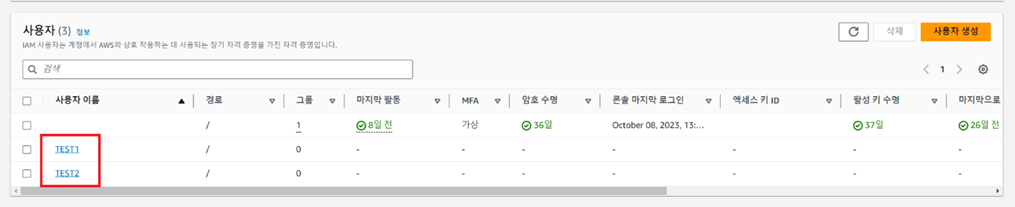

또한, 불필요한 계정(임직원 계정, 테스트 계정, 미사용 계정 등)은 제거하도록 한다.

이를 제거함으로써 공격 표면을 줄일 수 있다.

IAM 사용자 계정 단일화 관리

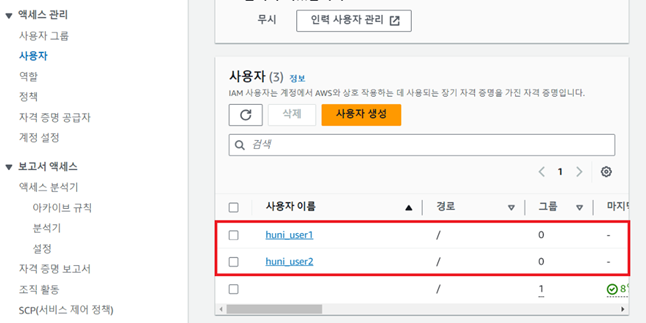

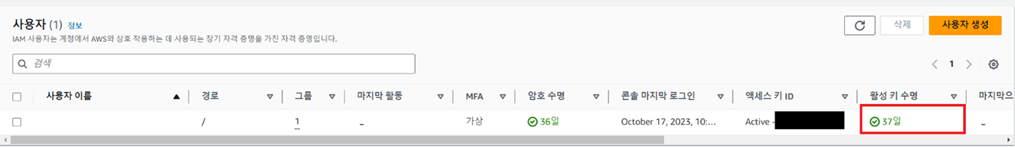

기본적으로 AWS IAM 계정 생성 시 1인 1계정 발급 원칙을 가지고, 1명의 담당자가 다수의 계정을 보유하지 않도록 관리해야 한다.

※ Cloud 서비스 별 IAM 계정 생성 및 관리 금지

IAM 사용자 목록을 확인했을 때 위 사진과 같이 1인 1계정을 사용하지 않고 여러 계정을 사용하고 있을 경우 불필요한 계정을 삭제하도록 한다.

Key Pair 접근 관리

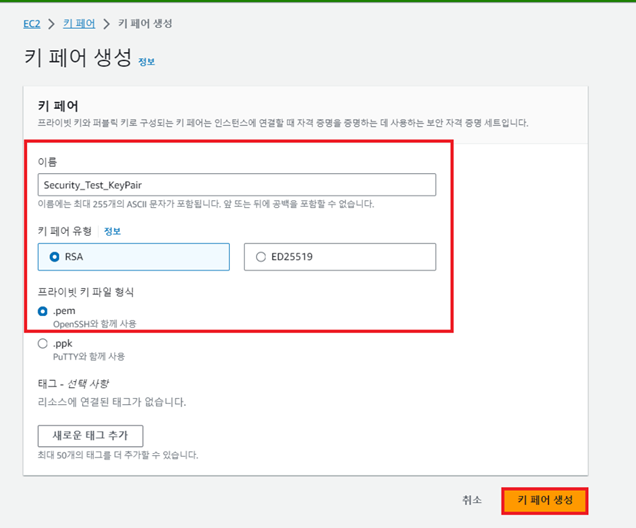

EC2는 Key를 이용한 암호화 기법을 제공하는데 해당 암호화 기법을 사용할 시 EC2 보안성을 향상시킬 수 있으므로 EC2 인스턴스 생성 시 Key Pair 등록을 하는 것을 권장한다.

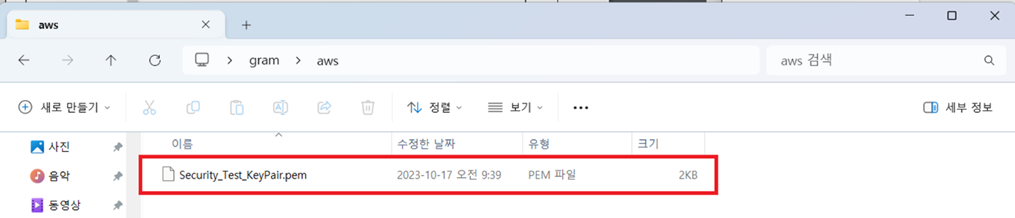

EC2 서비스 내 Key Pair 메뉴에 접근하여 Key Pair 메뉴를 생성한다.

생성한 Key Pair 파일은 쉽게 유추 및 접근 할 수 없는 저장 공간에 보관한다.

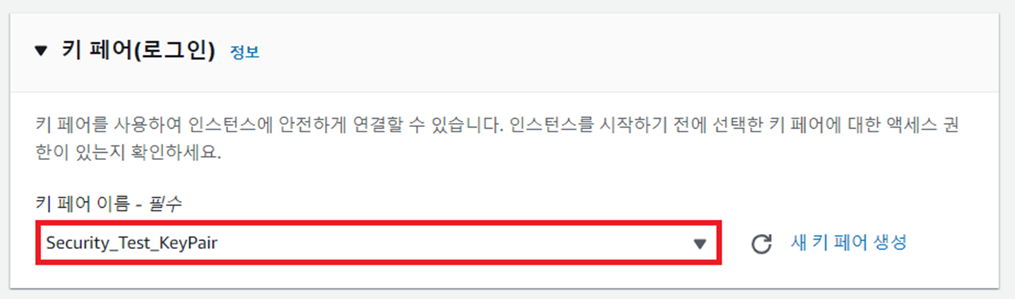

EC2 인스턴스 생성 시 이전에 생성한 Key Pair를 등록하여 사용하도록 한다.

Key Pair 보관 관리(=S3 보관)

Key Pair의 경우 다른 사용자가 확인이 가능한 공간에 보관할 경우 EC2 인스턴스에 무단으로 접근이 가능해지므로 타 사용자가 쉽게 유추하거나 접근이 가능한 장소에 보관하지 않아야 한다.

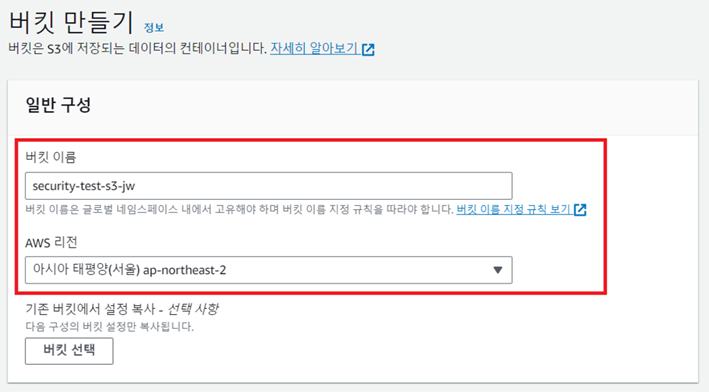

Private S3 버킷을 Key Pair 저장 공간으로 사용하기 위해 Private S3 버킷을 생성한다.

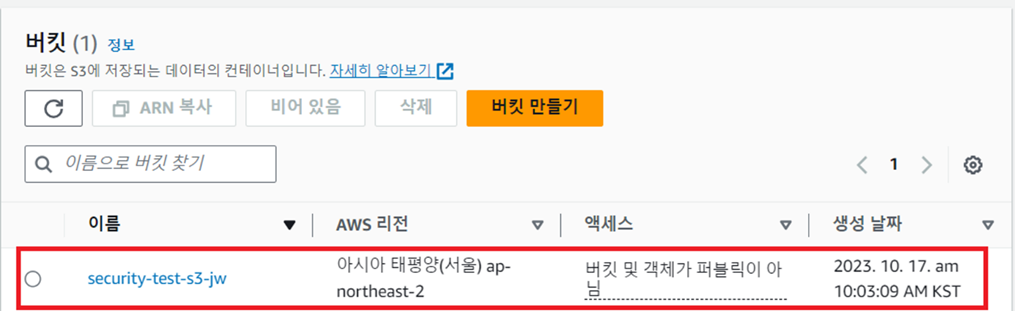

생성한 버킷의 액세스 권한이 없는 것을 확인한다.

생성된 Private S3 버킷에 Key Pair를 업로드하여 안전하게 보관한다.

Admin Console 계정 Access Key 활성화 및 사용 주기 관리

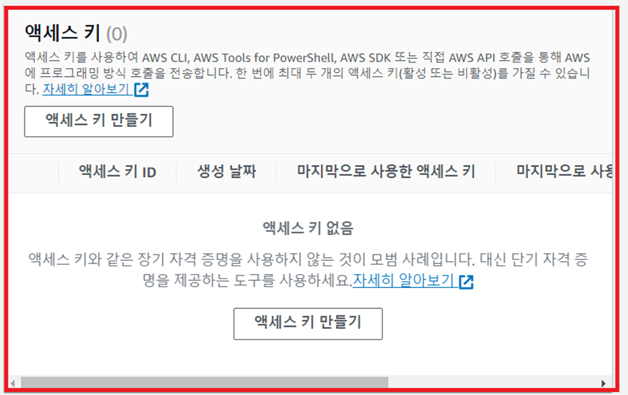

Access Key의 경우 AWS의 CLI나 API를 사용할 대 필요한 인증 수단으로 생성 사용자에 대한 결제 정보를 포함한 모든 AWS 리소스에 대한 권한을 가지고 있으므로 유출 시 심각한 피해가 발생할 수 있기 때문에 AWS Admin Console Account 에 대한 Access Key는 반드시 삭제하도록 하고, 일반 IAM User 계정의 Access Key의 경우에는 60일 주기 내 변경을 권장한다.

AWS Admin Console Account 및 Root 계정의 경우 위 사진과 같이 생성된 Access Key가 없도록 한다.

IAM User Access Key의 경우 위 사진에 체크된 부분의 주기를 확인하여 60일 이내 Access Key를 재발급하여 변경하도록 권장한다.

'Cloud > Amazon Web Service' 카테고리의 다른 글

| AWS EC2 Instance Storage (AWS EC2 인스턴스 스토리지 종류) (0) | 2024.03.30 |

|---|---|

| AWS IAM(Identity Access Management) ? / IAM 기본적인 보안 설정 (0) | 2023.12.01 |

| Amazon S3(Simple Storage Service) / S3를 이용한 정적 웹 배포 (0) | 2023.12.01 |

| Amazon CloudWatch, CloudTrail, Config 정리 (2) | 2023.11.03 |

| VPC(Virtual Private Cloud)란? / VPC 및 서브넷(Subnet) 구성 실습 (0) | 2023.09.24 |